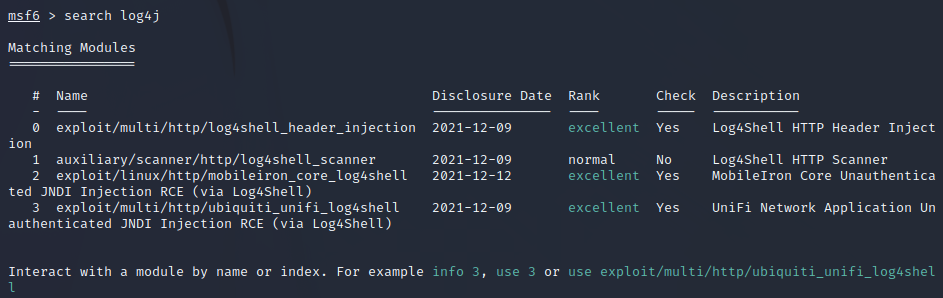

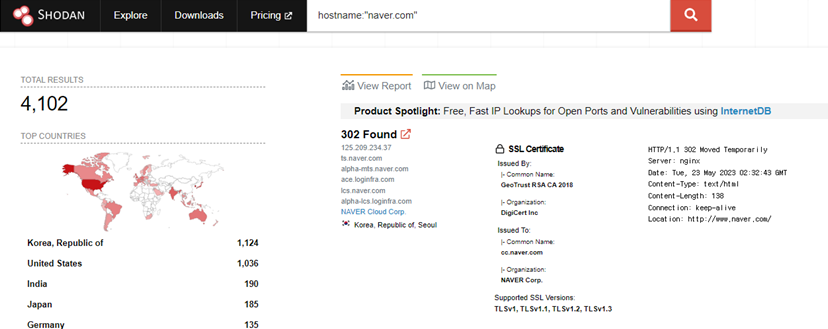

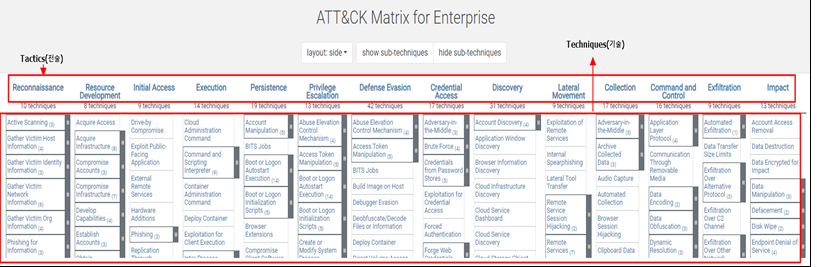

■ 개요- 진단 항목에 맞게 어떤 취약점들이 도출될 수 있는지 확인 후 시나리오 기반으로 각 진단 항목을 대입하여 침투 가능 여부 확인- 공격자는 정보수집(정찰) 과정을 통해 획득한 정보로 초기 진입(Initial Access)을 진행하는 사례로, 공급망 손상(Supply Chain Compromise)에 해당- metasploit2를 대상으로 진행하였으며, 정보 수집 단계에서 확인된 사항을 토대로 점검 진행- 모의 침투는 Kali Linux에서 제공하는 metasploit framework를 사용할 예정 ■ 사전지식□ metasploit(메타스플로잇) 정의 - CVE 넘버링이 붙은 알려진 취약점 공격을 사용할 수 있도록 제공되는 모의 해킹 도구 - 정보 수집, 공격(Exploit), 공..