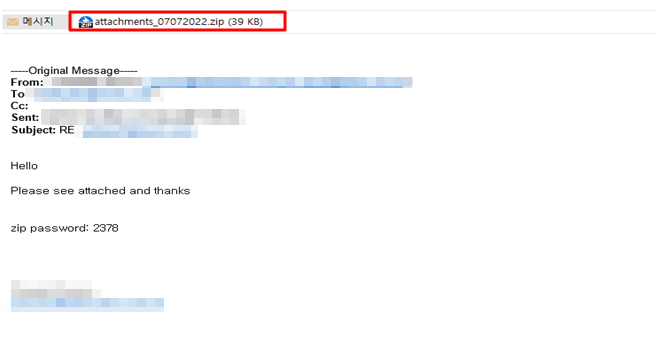

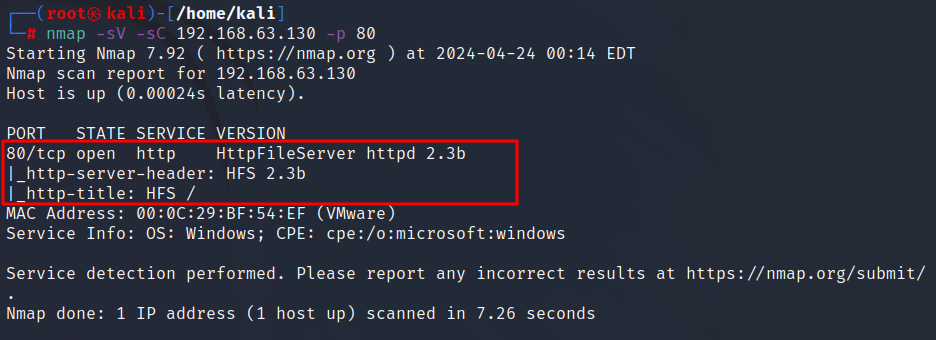

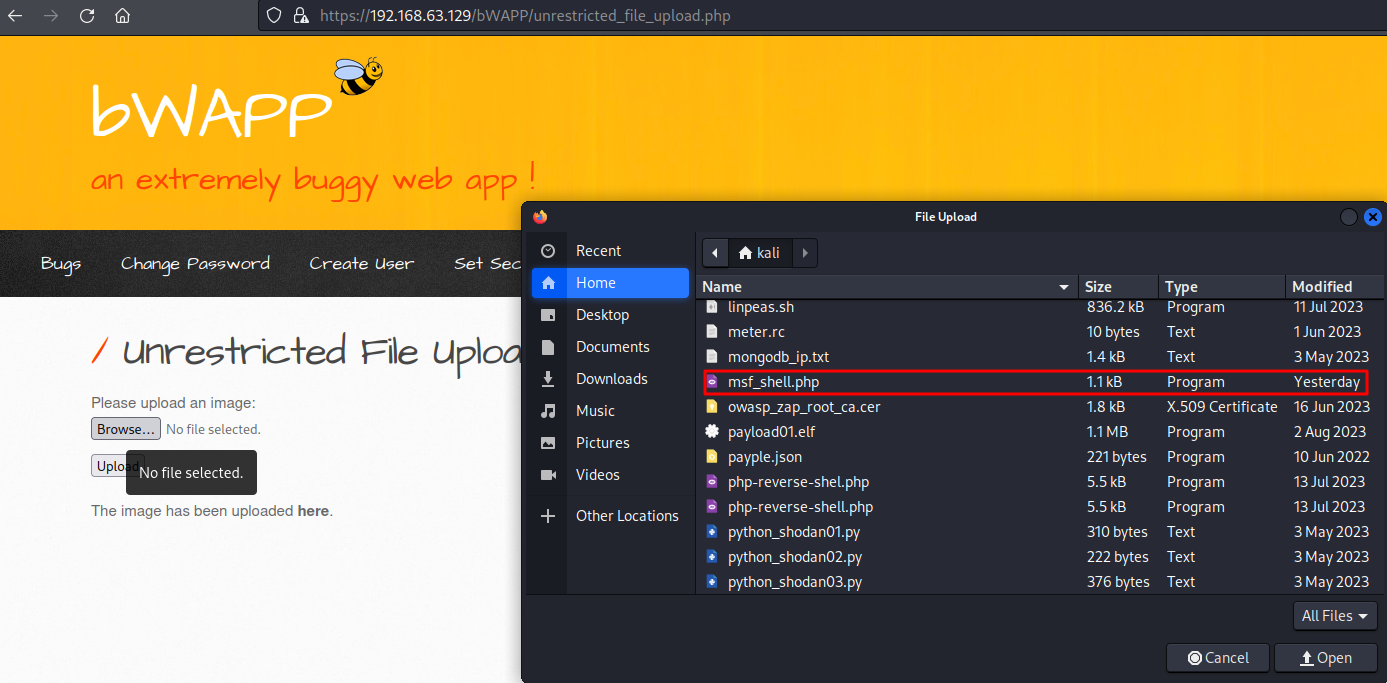

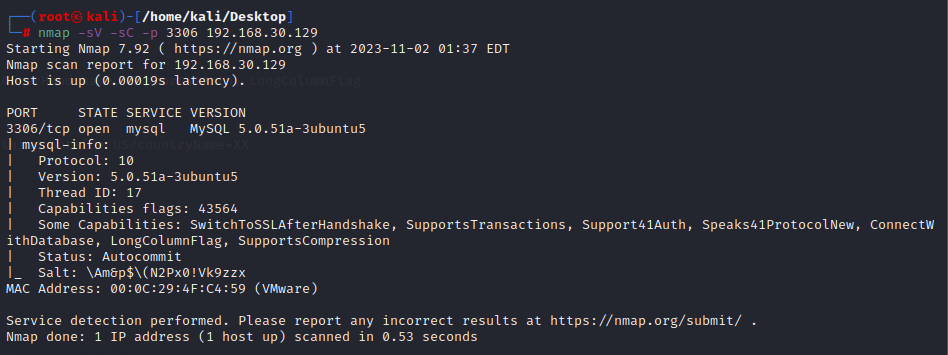

■ 실습 환경- win7 환경에서 진행 ■ word에 첨부된 매크로를 통한 침투- Microsoft 오피스 제품군인 word 파일에는 특정 텍스트를 자동으로 삽입 하는 등 매크로를 통한 자동화를 위하여 마이크로소프트에서 VBA(Visual Basic for Applications)를 제공- VBA의 경우, 마이크로소프트 오피스 제품군에 내장된 프로그래밍 언어로, 수치 연산 자동화, 차트 생성 등 사용자가 원하는 업무를 자동화 하는데 도움을 주는 기능이나, 공격자는 이를 악용하여 악성 쉘 코드 등을 삽입하여 백도어 설치, 악성 프로그램 유포 등을 수행할 수 있다.- 최근 보안 장비(Ex, WAF, APT 장비)들의 성능이 향상되고, 서버에 대한 보안 대책들이 잘 강구가 되어 있어 이를 침투하는 것이 쉽지..