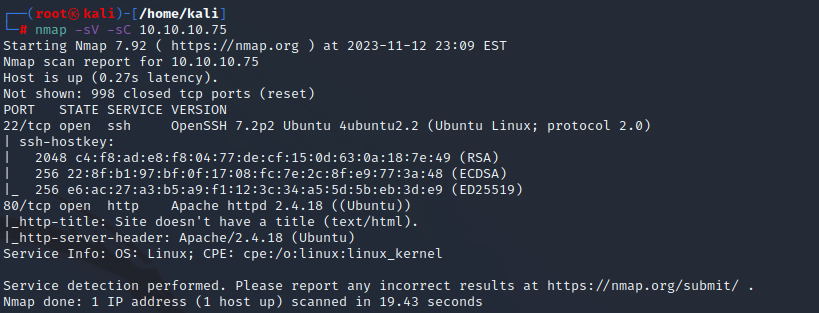

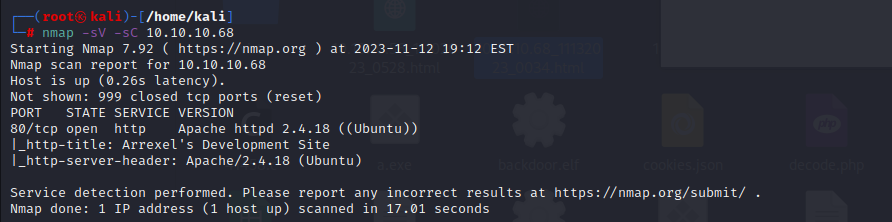

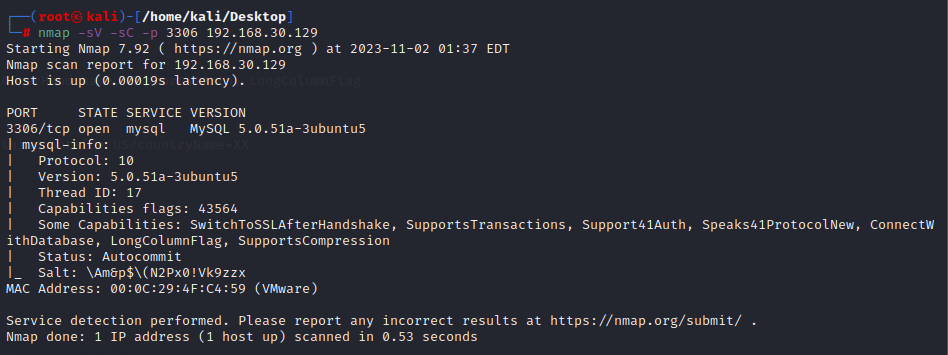

■ 개요 - 웹 어플리케이션의 민감한 정보가 개발자의 부주의로 인해 노출되는 것으로 중요 정보(관리자 계정 및 테스트 계정 등)가 노출되거나 에러 발생 시 과도한 정보(애플리케이션 정보, DB 정보, 웹 서버 구성 정보 등)가 노출될 경우 공격자들의 2차 공격을 위한 정보로 활용될 수 있는 취약점 - 웹 취약점 진단 과정에서 소스 코드 및 점검 도구를 통해 중요 정보 또는 에러 메시지 내 정보 누출 여부를 파악 ■ 정보 누출 체크리스트 ① 에러 페이지 내 버전 정보 또는 실제 경로 노출 여부 확인 ② 웹 이용에 필요한 메소드(GET, POST)를 제외한 다른 메소드 사용 가능 여부 확인 ③ 홈페이지 내 주민등록번호, 연락처 등 민감한 정보가 노출되는지 여부 확인 ④ 소스 코드 또는 점검 페이지 내 인프라..