HackTheBox - SolidState 환경 실습

진행 절차

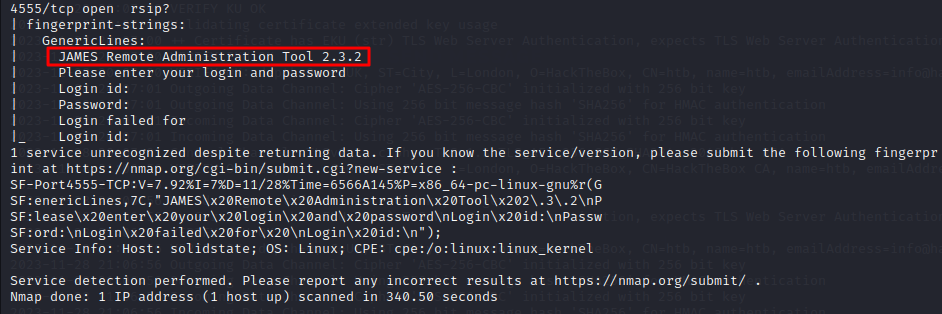

Step 1. HackTheBox 사용을 위해 Kali Linux에서 VPN 맺은 후, 정보 수집을 위해 nmap을 통해 확인해본 결과, SSH,SMPT, POP3, NNTP, RSIP가 Open되어 있음을 확인

Step 2. Open된 포트 중 HTTP에 접근하여 확인 시 메인 페이지 상에서 특이한 점을 발견하지 못하였고, 디렉토리 인덱싱 취약점을 확인하였으나 이외에 특이한 사항을 발견하지 못함

Step 3. 다른 경로로 침투할 수 있는 방법 중 4555 포트에서 JAMES Remote Server 2.3.2을 사용하고 있음을 확인 후 Apache James로 접근. Apache James 서버는 기본적으로 관리자 계정을 'root/root'로 사용하고 있어 해당 계정으로 접근 시 로그인 성공 확인. JAMES 서버에서 사용할 수 있는 명령어 중 'listusers'를 통해 사용자 확인 후 'setpassword'로 패스워드 초기화 진행.

※ JAMES Remote Administration Tool : 메일 서버 계정을 관리하는 툴로서 사용자 계정을 삭제, 생성 등을 할 수 있다.

Step 4. 패스워드 초기화한 계정으로 POP3에 접근가능한 것을 확인. 접근 후 확인하는 과정에서 mindy라는 사용자 계정 내에 메일에 SSH 사용자 계정 정보가 담긴 메일이 있음을 확인. 해당 정보로 로그인 시도 시 정상적으로 접근 되는 것을 확인.

Step 5. SSH로 접근 후 linpeas 업로드하여 스캔했을 때, '/opt/tmp.py'가 루트 권한으로 지속적으로 실행되고 있음을 확인할 수 있었으며 일반 사용자도 읽고 쓸수 있는 권한이 있음을 확인. tmp.py에 리버스 쉘을 획득할 수 있는 코드 삽입 후 루트 권한 탈취 성공

'hackthebox' 카테고리의 다른 글

| HackTheBox - Blue (0) | 2024.01.11 |

|---|---|

| HackTheBox - Legacy (1) | 2024.01.04 |

| HackTheBox - Sense (0) | 2023.11.29 |

| HackTheBox - Nineveh (0) | 2023.11.22 |

| HackTheBox - Cronos (2) | 2023.11.17 |