■ 실습 환경

- metasploit2에서 진행

■ SMB root Symbolic link 접근

- SMB에서 Write 액세스 권한이 있는 사용자가 루트 파일 시스템에 대한 링크를 생성할 수 있는 점을 악용

- 해커는 보안상 취약한 설정(Ex, SMB에 Anonymous 사용자 접근 가능, 취약한 패스워드 사용)등을 이용하여 Samba에 접근 후 쓰기 권한이 있는 경로에 접근 및 마운트. 그 다음 루트 파일에 대한 링크 생성하여 그 링크로 접근 시 루트 권한 획득가능

- 공격자는 정보수집(정찰) 과정을 통해 획득한 정보로 초기 진입(Initial Access)을 진행하는 사례로, 시스템 보안 결함을 이용하여 공격을 진행(Exploit Public-Facing Application)하는 방식으로 침투 진행

- 이번 실습에서 해당 취약점을 이용하여 리버스 쉘 획득이 목표

■ 진행 절차

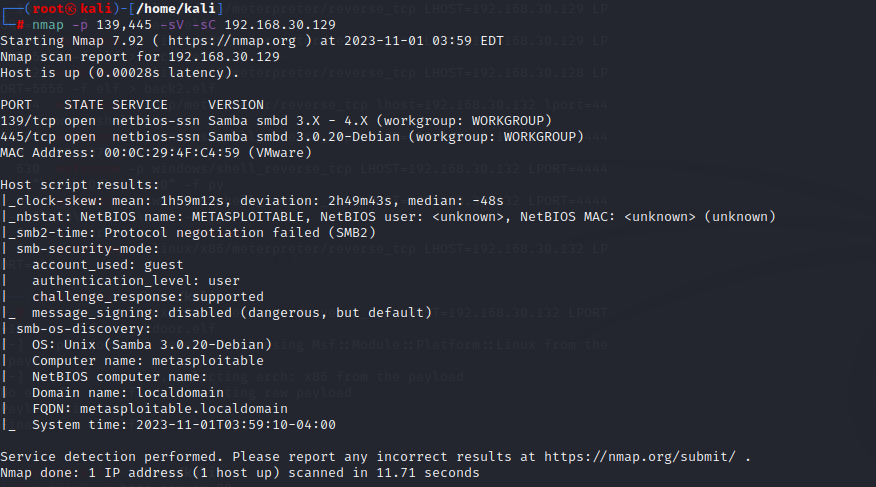

Step 1. 정보수집 과정에서 SMB 포트가 오픈되어 있으며, smbclient를 통해 접근 시 패스워드를 입력하지 않아도 Anonymous 사용자로 접근 가능 확인

Step 2. smbclient로 접근후 확인되는 공유 목록 중 tmp를 대상으로 root symbolic link가 있는지 조회를 진행.

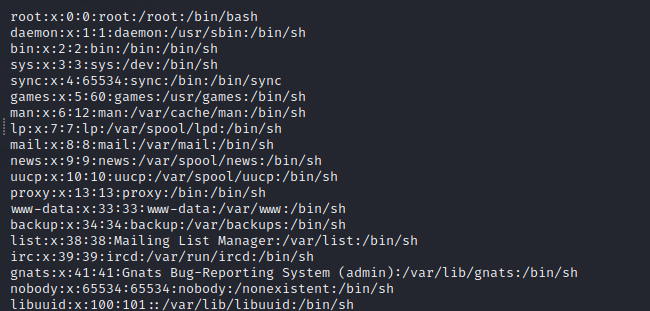

root symbolic link 조회는 metasploit에서 'samba_symlink_traversal'을 사용.root symbolic link를 동작했을 때, 먼저 쓰기 가능한 공유폴더에 마운트 후 루트 파일 링크 생성되는 것을 확인. smbclient로 해당 경로로 접근 시 정상적으로 루트 권한 계정 접근 가능

Step 3. 리버스 쉘을 위하여 netcat 실행 시, 정상적으로 리버스 커넥션 성공 확인

'모의해킹&웹취약점진단 > 모의해킹 개요' 카테고리의 다른 글

| Mitre ATT&CK -Initial Access[rlogin 취약점] (0) | 2023.11.02 |

|---|---|

| Mitre ATT&CK -Initial Access[UnrealIRCD 취약점] (0) | 2023.11.02 |

| Mitre ATT&CK -Initial Access[PHP CGI 취약점] (0) | 2023.10.31 |

| Mitre ATT&CK -Initial Access[File Upload 취약점] (0) | 2023.10.30 |

| Mitre ATT&CK -Initial Access[FTP 취약점] (0) | 2023.10.27 |