■ 실습 환경

- metasploit2에서 진행

■ UnrealIRCD 3.2.8.1 백도어 명령 실행 취약점(CVE-2010-2075)

- UnrealIRCD는 DreamForge를 기반으로 하는 오픈 소스 IRC 데몬이며 채팅 서버이다.

- UnrealIRCD 3.2.8.1 버전에 백도어가 포함되어 있어 공격자는 시스템 명령어에 문자 "AB"를 수신 포트의 서버로 전송하면 백도어 연결되는 취약점이 존재

- 공격자는 이를 이용하여 중요 파일 다운로드, 악성코드 삽입 등을 수행할 수 있다.

- 공격자는 정보수집(정찰) 과정을 통해 획득한 정보로 초기 진입(Initial Access)을 진행하는 사례로, 공급망 손상(Supply Chain Compromise)에 해당

- 이번 실습에서 해당 취약점을 이용하여 리버스 쉘 획득이 목표

■ 진행 절차

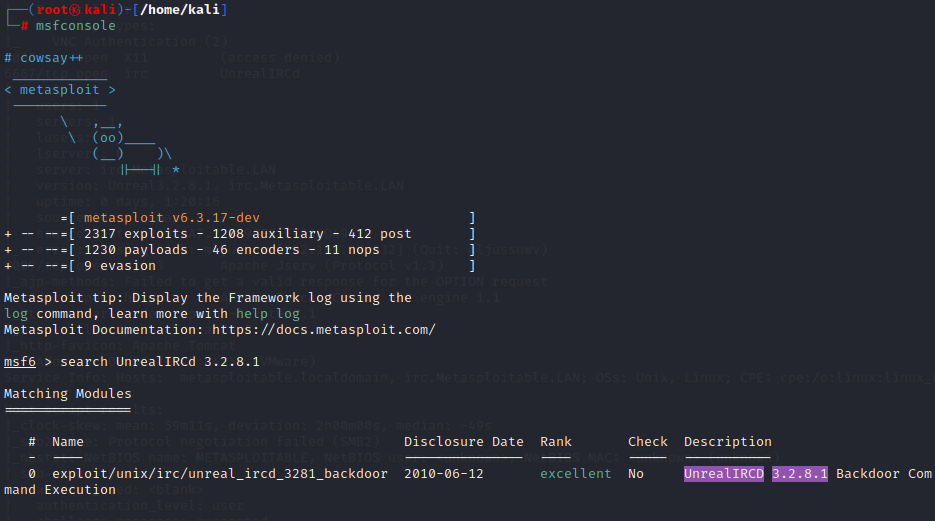

Step 1. 정보수집 과정에서 IRC(Internet Relay Chat) Unreal 3.2.8.1을 사용하고 있는 것으로 확인되며, searchsploit을 통해 확인 결과 해당 버전에 맞는 공격 코드가 존재함을 확인

Step 2. metasploit을 이용하여 UnrealIRCd 3.28.1 Backdoor Command Execution 실행 시, 리버스 쉘 획득 성공.

Wireshark를 통해 IRC 패킷 확인 시, AB 문자열 입력 후 telnet을 통해 리버스 커넥션을 시도하는 것을 확인

'모의해킹&웹취약점진단 > 모의해킹 개요' 카테고리의 다른 글

| Mitre ATT&CK -Initial Access[mysql brute force 취약점] (0) | 2023.11.03 |

|---|---|

| Mitre ATT&CK -Initial Access[rlogin 취약점] (0) | 2023.11.02 |

| Mitre ATT&CK -Initial Access[SMB 취약점] (0) | 2023.11.02 |

| Mitre ATT&CK -Initial Access[PHP CGI 취약점] (0) | 2023.10.31 |

| Mitre ATT&CK -Initial Access[File Upload 취약점] (0) | 2023.10.30 |